Binarly

Vue d'ensemble de Binarly

Binarly : Redéfinir la sécurité du micrologiciel et la gestion des risques de la chaîne d’approvisionnement

Qu’est-ce que Binarly ? Binarly offre une plateforme de transparence de pointe conçue pour fournir une sécurité complète du micrologiciel et une gestion des risques de la chaîne d’approvisionnement. Allant au-delà de l’analyse des vulnérabilités traditionnelles, Binarly approfondit le code binaire pour identifier les vulnérabilités, le code malveillant et les dépendances que d’autres manquent.

Comment fonctionne Binarly ? La plateforme de Binarly utilise des techniques avancées d’analyse binaire, alimentées par AI, pour comprendre comment le code s’exécute. Cette approche permet de détecter les vulnérabilités connues et des classes entières de défauts, même ceux qui n’ont pas encore été divulgués. Les principales caractéristiques sont les suivantes :

- Analyse binaire automatisée: Analyse les binaires sans avoir besoin de code source.

- Gestion des vulnérabilités assistée par AI: Priorise et gère efficacement les vulnérabilités.

- Informations sur la chaîne d’approvisionnement logicielle: Détecte les dépendances binaires, y compris les transitives.

- Surveillance continue de la conformité: S’intègre aux pipelines CI/CD pour maintenir la sécurité et démontrer la conformité.

Principales caractéristiques et avantages :

- Gestion proactive des vulnérabilités: Détectez les vulnérabilités connues et inconnues et assurez une utilisation uniforme des mesures d’atténuation au moment de la construction.

- Identification des dépendances transitives: Détectez les dépendances binaires, y compris les transitives, sans vous fier uniquement aux SBOM.

- Détection de code malveillant: Trouvez des implants de micrologiciel et d’autres codes malveillants grâce à l’analyse comportementale.

- Résolution rapide des vulnérabilités: Recevez des correctifs prescriptifs et vérifiés pour une résolution indolore.

- Compréhension des modifications de version: Comprenez instantanément les différences entre les versions de logiciels.

- Conformité des licences et sécurité cryptographique: Détectez de manière proactive les conditions de licence et les modèles cryptographiques non sécurisés.

Une approche axée sur la recherche

La base de Binarly réside dans une recherche approfondie. Le laboratoire Binarly a coordonné la divulgation de près de 500 vulnérabilités, dont la vulnérabilité LogoFAIL qui a touché des milliards d’appareils. Cette expertise est intégrée à la plateforme de transparence de Binarly.

Comment Binarly répond aux défis de la chaîne d’approvisionnement logicielle

Dans les écosystèmes logiciels complexes d’aujourd’hui, les vulnérabilités connues ne sont que la partie visible de l’iceberg. Binarly aide les organisations à comprendre toute l’étendue des risques liés à leur chaîne d’approvisionnement logicielle en :

- Identifiant les dépendances transitives.

- Détectant le code malveillant basé sur l’analyse comportementale.

- Fournissant une évaluation et un rapport continus.

Intégration à votre flux de travail existant

Binarly s’intègre de manière transparente aux pipelines CI/CD, ce qui permet une évaluation et un rapport continus. Cette intégration aide les organisations à maintenir la sécurité et à démontrer la conformité aux cadres juridiques et de sécurité.

Cas d’utilisation :

- Sécurité de la chaîne d’approvisionnement logicielle: Sécurisez votre chaîne d’approvisionnement logicielle en identifiant les vulnérabilités et le code malveillant dans le micrologiciel et les composants logiciels.

- Sécurité du micrologiciel: Protégez vos appareils et systèmes contre les attaques basées sur le micrologiciel en détectant et en atténuant les vulnérabilités du micrologiciel.

- Conformité: Répondez aux exigences réglementaires et de conformité en surveillant en permanence votre chaîne d’approvisionnement logicielle à la recherche de vulnérabilités de sécurité.

Impact réel : Binarly dans l’actualité

- Partenariat avec QuSecure: Binarly s’associe à QuSecure pour fournir des solutions complètes de cryptographie post-quantique.

- Découverte d’une vulnérabilité de prédémarrage: Binarly découvre une vulnérabilité de prédémarrage affectant des millions de PC et de serveurs.

Articles et avis

Binarly publie des recherches et des avis sur les menaces et vulnérabilités émergentes, fournissant ainsi des informations précieuses à la communauté de la sécurité.

- Arrêtez la fuite : Analyse des conteneurs à la recherche de secrets exposés: Aborde les défis liés à la détection des secrets divulgués dans les images de conteneurs.

- Fantôme dans le contrôleur : Abuser de la vérification du micrologiciel Supermicro BMC: Enquête sur les vulnérabilités du micrologiciel Supermicro BMC.

Débuter avec Binarly

Binarly propose des forfaits sur mesure pour répondre à des besoins spécifiques. Contactez l’équipe Binarly pour découvrir les forfaits de produits et personnaliser une solution pour votre organisation.

Comment utiliser Binarly ?

- Explorez les forfaits de produits: Visitez le site Web de Binarly et explorez les forfaits de produits disponibles pour trouver celui qui répond le mieux à vos besoins.

- Réservez une démonstration: Planifiez une démonstration avec l’équipe Binarly pour voir la plateforme en action et découvrir comment elle peut vous aider à améliorer la sécurité de votre chaîne d’approvisionnement logicielle.

- Intégrez-vous à CI/CD: Intégrez Binarly à votre pipeline CI/CD pour évaluer et rendre compte en permanence de la sécurité de votre chaîne d’approvisionnement logicielle.

Pourquoi Binarly est-il important ?

Binarly est essentiel pour les organisations qui doivent :

- Gérer de manière proactive les vulnérabilités de leur chaîne d’approvisionnement logicielle.

- Protéger leurs appareils et systèmes contre les attaques basées sur le micrologiciel.

- Répondre aux exigences réglementaires et de conformité.

En fournissant une analyse binaire avancée et une gestion des vulnérabilités assistée par AI, Binarly aide les organisations à garder une longueur d’avance sur les menaces émergentes et à maintenir une position de sécurité solide.

Où puis-je utiliser Binarly ?

Binarly peut être utilisé dans divers environnements, notamment :

- Infrastructure informatique d’entreprise

- Systèmes embarqués

- Appareils IoT

- Environnements cloud

Binarly est un outil polyvalent qui peut aider les organisations de tous les secteurs à améliorer la sécurité de leur chaîne d’approvisionnement logicielle et à protéger leurs actifs critiques.

Quelle est la meilleure façon de sécuriser votre micrologiciel et votre chaîne d’approvisionnement logicielle ?

La meilleure façon de sécuriser votre micrologiciel et votre chaîne d’approvisionnement logicielle est d’adopter une approche globale qui comprend :

- L’utilisation d’une plateforme comme Binarly pour surveiller en permanence votre chaîne d’approvisionnement logicielle à la recherche de vulnérabilités et de code malveillant.

- La mise en œuvre de pratiques de développement sécurisées pour empêcher l’introduction de vulnérabilités dès le départ.

- Se tenir au courant des dernières menaces et vulnérabilités de sécurité.

En prenant ces mesures, les organisations peuvent réduire considérablement leur risque d’être compromises par une attaque contre la chaîne d’approvisionnement logicielle.

Meilleurs outils alternatifs à "Binarly"

Découvrez AIM, la plateforme IA révolutionnant l'exploitation minière et la construction en rétrofaisant des équipements lourds pour une opération autonome, augmentant la sécurité, la productivité et l'efficacité dans des environnements difficiles.

Obtenez une analyse faciale instantanée avec une notation d'attractivité basée sur l'IA. Évaluez vos traits du visage et obtenez un score de 1 à 100.

FaceRate.ai propose un test d'attractivité faciale, une analyse faciale et des tests faciaux du nombre d'or. Obtenez une évaluation approfondie de vos traits du visage et de vos portraits artistiques.

42Signals est un logiciel d'analyse du commerce électronique basé sur l'IA qui permet aux marques d'optimiser les rayons numériques, de surveiller les concurrents et de comprendre le sentiment des clients. Maximisez la visibilité en ligne et stimulez la croissance des ventes.

riyo.ai est une plateforme unifiée d'analyse du comportement alimentée par l'IA qui capture les événements, les replays de session, les heatmaps et le suivi des erreurs pour optimiser l'expérience utilisateur et augmenter les taux de conversion.

GoodVision propose des solutions d'analyse du trafic basées sur l'IA pour les villes intelligentes, en utilisant les caméras existantes pour fournir des informations en temps réel pour la prévention de la congestion, les améliorations de la sécurité et l'optimisation du flux de trafic.

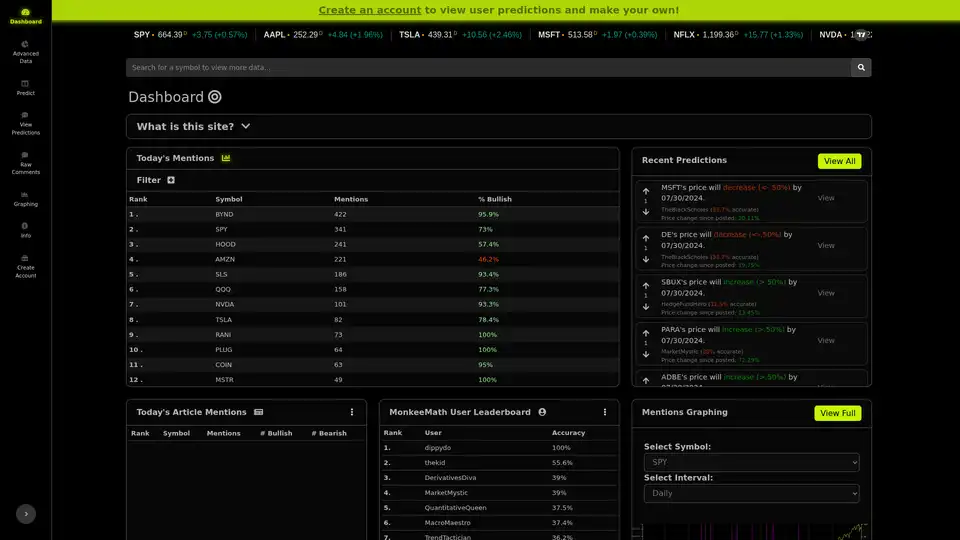

MonkeeMath utilise ChatGPT et l'IA pour surveiller le sentiment du marché boursier sur Reddit, Stocktwits et les actualités, en offrant une analyse des données et des prévisions de tendances. Créez un compte pour consulter les prévisions des utilisateurs et faire les vôtres !

Surf est une plateforme alimentée par l'IA qui fournit des recherches sur les crypto-monnaies, des analyses de marché et des informations commerciales. Il offre une analyse du sentiment social en temps réel, une analyse technique et un suivi des données en chaîne.

SimFin : améliorez l’analyse du marché avec des outils avancés, optimisez les stratégies avec des données provenant de plus de 5 000 actions. Accès gratuit pour les analystes avertis !

Yogger est une plateforme basée sur l'IA qui fournit une analyse vidéo et des évaluations de mouvement automatisées pour les entraîneurs, les formateurs et les thérapeutes. Il offre des outils pour mesurer le mouvement, décomposer la technique et suivre les progrès du client.

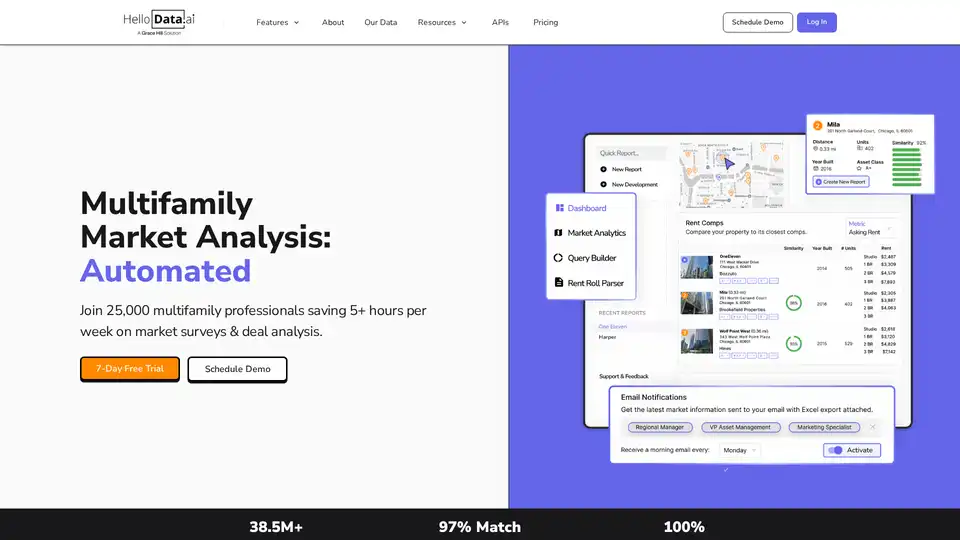

HelloData automatise l'analyse du marché multifamilial, les enquêtes sur les loyers et la sélection des offres grâce à des informations basées sur l'IA. Accédez aux mises à jour quotidiennes sur plus de 35 millions d'unités, analysez les nouveaux développements et optimisez les stratégies de location.

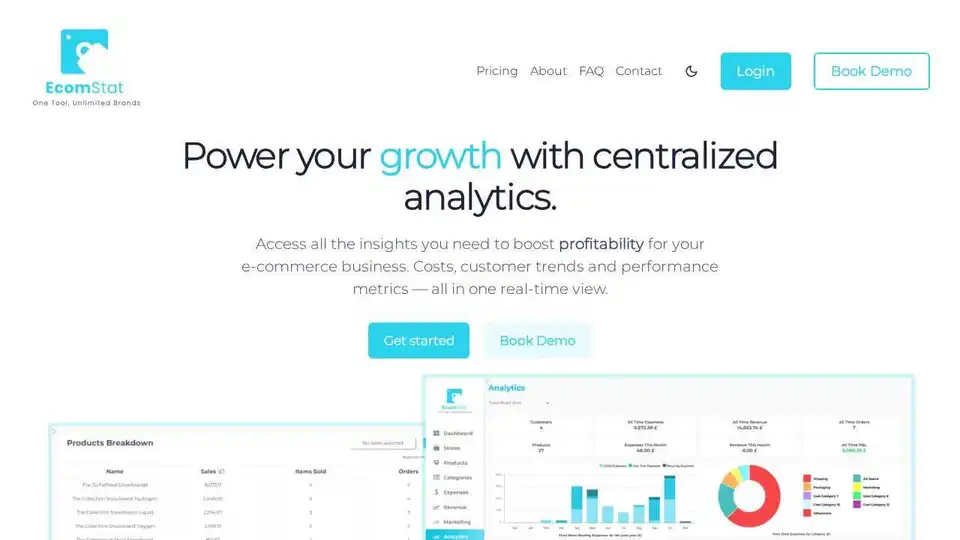

EcomStat centralise l'analyse du commerce électronique, fournissant des informations en temps réel sur les coûts, les tendances des clients et les indicateurs de performance afin d'augmenter la rentabilité et de rationaliser les dépenses. Démarrez votre essai gratuit dès aujourd'hui !

Obtenez une analyse du marché boursier basée sur l'IA et une gestion de bases de données avec Robotika.ai. Tirez parti des agents IA autonomes pour des informations instantanées et une expertise de haut niveau.

SpamCheck.ai propose des solutions basées sur l'IA pour la détection et la prévention complètes du spam, notamment le filtrage IP, l'analyse du contenu et la validation des e-mails.